como instalar e configurar o Kali Linux no Virtual Box bem como fazer as configurações iniciais que na minha opinião são indispensáveis.

O Kali Linux é uma evolução do Backtrack e pode ser baixado aqui

http://www.kali.org, ele é mantido pela mesma empresa de segurança do Backtrack.

Algumas vantagens que vi no Kali é que ele é baseado em Debian e muitas ferramentas que davam algum problema no Backtrack, aqui até o momento funcionam sem problemas.

Vou mostrar como criar a máquina virtual, instalar o Kali, instalar o VBOX additions, TOR e também o EtherAPE que tinha no backtrack e não por padrão no Kali. No final vou colocar um link com uma série de tutoriais que podem ser executados usando o Kali. Vamos lá?

1 – Criar a máquina virtual:

Vamos criar uma nova e atribuir um nome

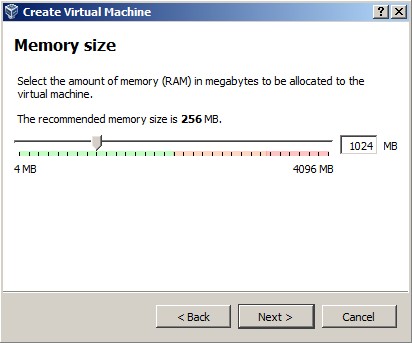

Aqui vamos atribuir a quantidade de memória RAM, no caso coloquei 1GB

Vá avançando nas opções padrão até chegar no tamanho do disco, no caso, coloquei 50GB

Antes de inicializar a máquina vá em configurações da VM e mude a placa de rede para Bridged Adapter, isso para que a VM possa acesar o próprio hardware da máquina física.

Nesta opção selecione o CD-ROM e escolha o arquivo ISO do Kali Linux que foi baixado do site

2 – Instalar o Kali Linux

Tudo feito corretamente, bastar iniciar a VM e a tela inicial será essa onde podemos escolher a opção “Graphical Install”

Nesta tela e nas seguintes será possível configurar o idioma, teclado e fuso horário, faça as configurações conforme achar melhor

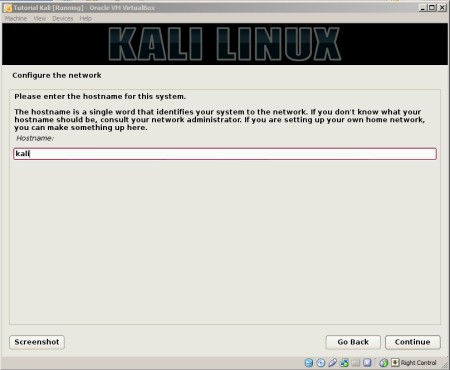

Aqui podemos definir um hostname que desejarmos, e na próxima tela, pode ser colocado um sufixo, caso vc tenha um, ou pode deixar em branco mesmo

Defina a senha do usuário Root

Avançando até essa tela podemos usar a primeira opção para o particionamento do disco, a próxima tela é só avançar

Nessa tela, podemos selecionar a primeira opção e avançar

Podemos avançar, e na próxima tela selecionar “YES”

Aguarde a instalação, e nessa, parte se você sua rede já configurada para fornecer um IP e com acesso a internet, vc pode selecionar a opção “Yes”.

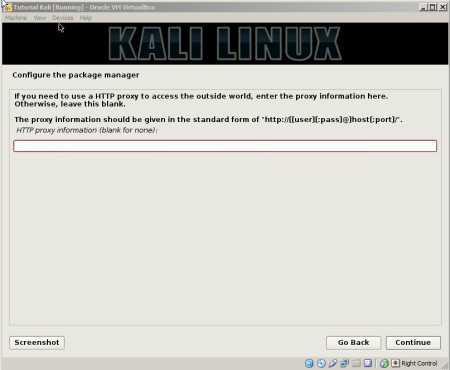

Caso tenha um proxy você pode configurar aqui ou simplesmente deixar em branco e avançar

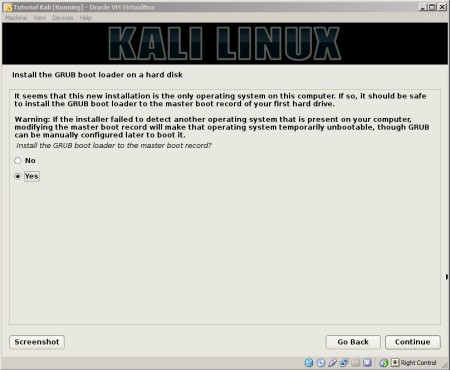

Selecione “Yes” e aguarde a conclusão da Instalação, Ao reiniciar é logar com usuário Root e a senha que vc configurou.

3 – Configurações iniciais.

O primeiro passo é instalar o VBOX Additions para isso faça o seguinte abra um terminal e digite:

apt-get update && apt-get install -y linux-headers-$(uname -r)

Aguarde a conclusão da instalação

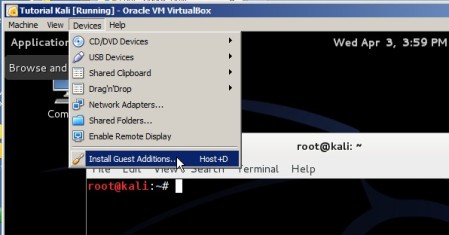

Feito isso vá no Menu “Devices” do Virtual Box e clique em “Install Guest Additions”

Quando for exibido essa tela, clique em cancelar

Execute agora os seguintes comandos no terminal.

cp /media/cdrom0/VBoxLinuxAdditions.run /root/

chmod 755 /root/VBoxLinuxAdditions.run

./VBoxLinuxAdditions.run

Aguarde a conclusão da instalação e reinicie a VM

Após reiniciar, outra coisa que podemos configurar é o metasploit framework para isso faça o seguinte, abra um terminal e digite:

service postgresql start && service metasploit start

aguarde a conclusão e depois digite:

update-rc.d postgresql enable && update-rc.d metasploit enable

Para iniciar basta acessar conforme a imagem

Outra configuração inicial interessante de se fazer é a configuração do TOR para navegação anônima para isso vamos fazer o seguinte:

apt-get install tor tor-geoipdb polipo vidalia

Feito isso digite

mkdir /var/run/tor

chmod 700 /var/run/tor/

Vamos configurar o polipo para acessar através do tor para isso digite

vim /etc/polipo/config

Descomente as linhas

allowedClientes 127.0.0.1

socksParentProxy = “localhost:9050?

socksParentType = socks5

salve e saia do arquivo e digite

service tor restart

service polipo restart

Daí para navegar anônimo basta configurar no navegador o proxy http para 127.0.0.1 porta 8123 ou proxy socs5 para 127.0.0.1 porta 9050

Também pode ser usado para configurar em outras aplicações que suportem acesso via proxy

Para instalar o EtherApe basta digitar

apt-get install etherape

Aguarde a conclusão e ele vai estar disponível em Applications/Internet.